Complexe Industriel de la Censure – Introduction

— A.D.N.M (@adnm_live) January 24, 2024

Oui, la censure existe, et concerne tous ceux qui ne veulent pas suivre le "narratif officiel". Les méthodes utilisées sont obscures et lâches… Ce n'est pas une hypothèse, mais une vérité, et j'en apporte les preuves.… pic.twitter.com/yIoFSS4x24

Histoire récente

Ces derniers temps, des révélations essentielles ont été faites, qui permettent à tout le monde de comprendre ce qui se passe en réalité. Avec le co.vide, on a vu d’une façon très précise certains mécanismes qui ont été à l’origine d’une manipulation sans précèdent.

Je n’apprends rien à personne si je dis que le narratif officiel était rempli d’erreurs. Le virus est bien sorti d’un laboratoire à Wuhan, comme l’expliquaient les « complotistes », et il était bien d’origine humaine, comme l’expliquait le professeur Luc Montaignier. Oui, il y avait des traitements, comme le suggérait le professeur Raoult. Oui, les vaxxins ARNm étaient dangereux pour nos corps, et oui, la protéine spike pouvait entrer dans les cellules et modifier l’ADN.

On a pu donc voir un narratif officiel, qui propageait une désinformation dangereuse en permanence, mais ce n’est pas tout. Il y avait aussi tout l’aspect « protection du narratif », qui passait par la complicité de factcheckeurs, d’influenceurs, de « journalistes », de médias mainstream, d’entreprises… En peu de mots, les acteurs qui ont participé à la manipulation des masses sont tellement nombreux, que je préfère parler de Complexe industriel de la censure. Si le sujet vous intéresse, je fournis toutes les preuves de ce que j’avance là, dans les articles ci-dessous, et je continuerais à apporter un maximum de preuves dans la suite de cette série qui se focalise sur la manipulation des masses, par le complexe militaro-industriel qui s’est imposé à l’occident après la deuxième guerre mondiale.

Tout ce que je vais dire à partir de là, s’applique aussi à propos de la guerre en Ukraine, le conflit Israélo-Palestinien, la culture woke, la corruption au gouvernement américain qui impacte le monde entier… Bref, tous les sujets sensibles qui ont suivi l’arrivée du co.vide, mais on pourrait facilement constater que la manipulation des masses que je vais aborder, remonte à des décennies, avec la guerre de Vietnam, la guerre d’Iraq, etc…

Cadre DISARM (Framework)

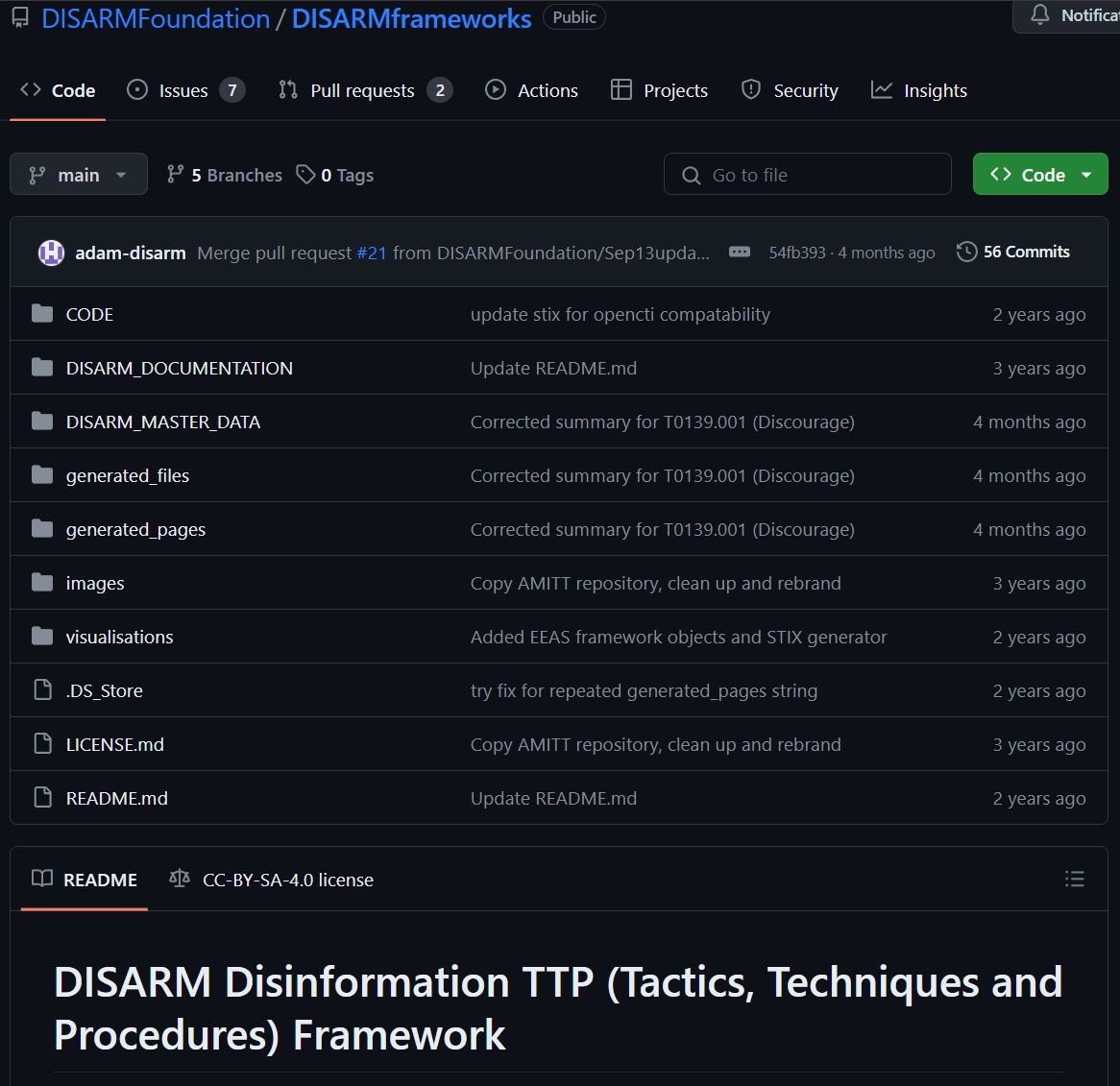

Le plus grand scandale lié à la liberté d’expression a éclaté en Occident. Un lanceur d’alerte vient de publier des documents qui nous permettent de constater l’existence d’un groupe opérant dans l’ombre, à l’origine de la censure dans tout l’Occident. On les appelle les « Dossiers CTIL » car le groupe en question s’appelle “Cyber-Thread Intelligence League”, signifiant “Ligue de renseignement du cyberespace”. Ces dossiers expliquent comment le gouvernement américain a contourné la loi en utilisant le secteur privé pour manipuler la population sur un tas de sujets, en collaborant avec un tas d’institutions différentes, et en forçant la main du secteur privé.

Les dossiers rendus publics par ce lanceur d’alerte ont pu être authentifiés et sont actuellement entre les mains du congrès américain, dans le cadre d’une enquête concernant l’utilisation des réseaux sociaux et du secteur privé comme arme politique.

En cherchant moi-même ce qui se passe avec ces dossiers, je suis tombé sur le Complexe Industriel de la Censure, qui cache quelque chose de beaucoup plus gros, qui me force à prendre du recul sur tout, y compris du narratif « complotiste » qui accompagne les dossiers CTIL. De ce fait, je vais juste m’en tenir aux faits, et explorer le sujet moi-même, en utilisant mes yeux, mes oreilles, mes compétences et mon expérience dans ce domaine, ayant travaillé moi-même dans la protection de la vie privée.

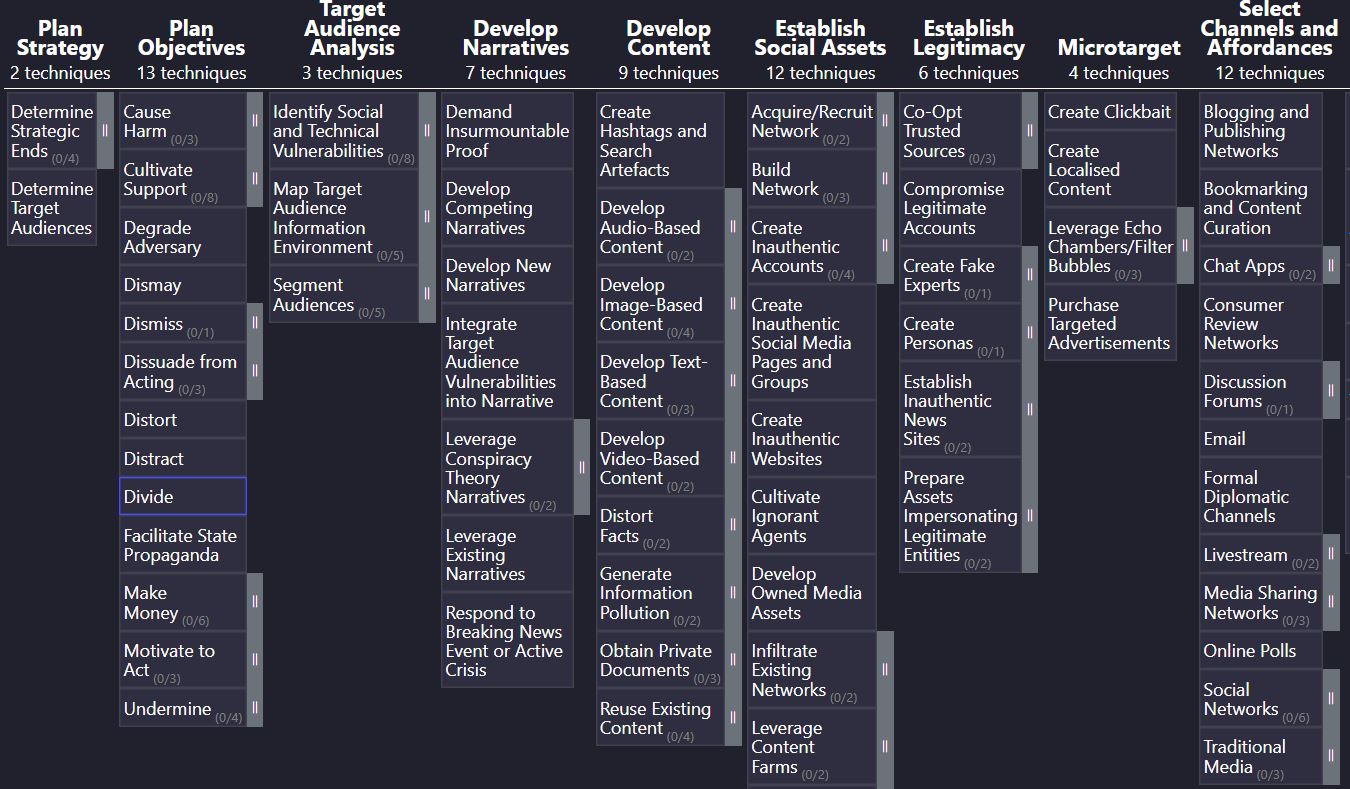

Les dossiers CTIL nous révèlent l’existence d’un « cadre » mis en place par une entité qui s’appelle DISARM, afin que tous les acteurs qui jouent le jeu de la manipulation des masses puissent être « synchros ».

Le cadre DISARM permet la coordination nécessaire entre une grande variété de parties prenantes pour des réponses plus efficaces à la désinformation à grande échelle. Pour ce faire, il fournit et partage un langage unique, commun et normalisé pour décrire les tactiques et les techniques de désinformation.

Les acteurs

Alliance4Europe = Lobbyistes qui poussent les méthodes DISARM en Europe.

Alfred Landecker = Fournisseur d’hystérie sur l’antisémitisme, « pros » de l’amalgame.

Credibility Coalition = Décideurs de ce qui est une « désinformation » ou pas (propagande).

CogSec Collaborative = Spécialisés sur le piratage cognitif, descendants de MK-Ultra.

Craig Newmark Philanthropies = Multimilliardaire équivalent de la javel, mais pour l’argent sale.

Florida International University : Façade pour cacher la saleté…

PD America = Créateur de mégaphones pour les trolls !

Et pour finir, l’épicentre de toute cette activité :

MITRE (« Matrice » en grec) : Le chef d’orchestre avec pour musiciens, le gouvernement, l’industrie, d’autres organisations à but non lucratif, des laboratoires nationaux et des universités…

Exemples du cadre DISARM

Vous pouvez vérifier et explorer par vous-mêmes ce que je dis :

Mais prenons quelques exemples concrets, en commençant avec un exemple de « Tactiques » (TA), qui font appel à des « Taches Techniques » :

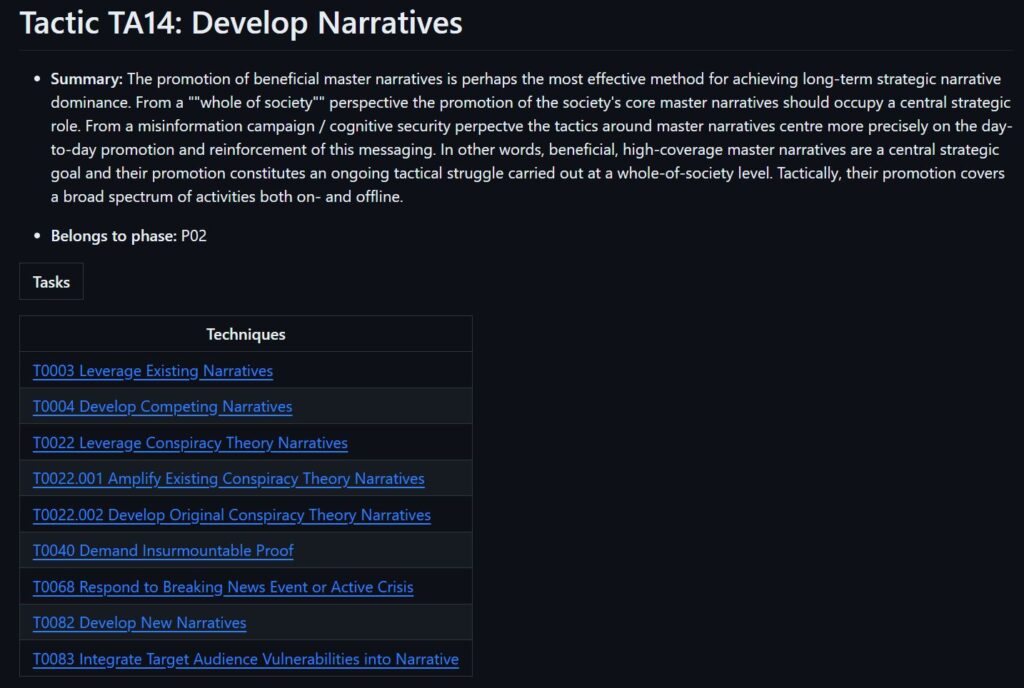

Tactique TA14 : Élaborer des récits

Tactique TA14 : Développer des récits

Résumé : la promotion de récits maîtres bénéfiques est peut-être la méthode la plus efficace pour parvenir à une domination narrative stratégique à long terme. Du point de vue de « l’ensemble de la société », la promotion des principaux récits de la société devrait occuper un rôle stratégique central.

Du point de vue de la campagne de désinformation et de la sécurité cognitive, les tactiques relatives aux récits principaux se concentrent plus précisément sur la promotion et le renforcement quotidiens de ces messages. En d’autres termes, les récits de référence bénéfiques et à forte couverture sont un objectif stratégique central et leur promotion constitue une lutte tactique permanente menée au niveau de l’ensemble de la société. D’un point de vue tactique, leur promotion couvre un large éventail d’activités en ligne et hors ligne.

Taches Techniques

T0003 Exploiter les récits existants

T0004 Développer des récits concurrents

T0022 Exploiter les récits de la théorie du complot

T0022.001 Amplifier les récits de théorie du complot existants

T0022.002 Développer des récits originaux de théorie du complot

T0040 Exiger des preuves insurmontables

T0068 Répondre à une actualité brûlante ou à une crise active

T0082 Développer de nouveaux récits

T0083 Intégrer les vulnérabilités du public cible dans le récit

Continuons par les « Techniques » (T000…), avec des exemples d »Incidents » (I000…), qui font appel à des mesure pour « Contrer » (C000…), qui donnent des probables « Types de Réponses » (D000…) :

Technique T0009 : Créer de faux experts

Technique T0009 : Créer de faux experts

Résumé : les histoires mises en place ou promues dans le cadre d’opérations de propagande informatique font souvent appel à des experts fabriqués de toutes pièces, parfois spécifiquement pour l’histoire elle-même.

Appartient à l’étape de la tactique : TA16

Descriptions d’incidents données pour cet incident

I00044 Exercice JadeHelm Promouvoir de faux « experts » avec des titres impressionnants (et effrayants)

Contre les types de réponses

C00034 Créer plus de frictions lors de la création d’un compte D04

C00107 Modération du contenu D02

C00176 Améliorer la coordination entre les parties prenantes : publiques et privées D07

C00197 Supprimer les comptes suspects D02

D’autres exemples

Maintenant, prenez un peu de temps pour explorer ca cadre par vous-mêmes, et vous prendrez conscience que tout ce que nous avons vécu depuis 2020 (et même bien avant) a bien été orchestré par des entités qui ont bien plus de pouvoir que les élus, qui ne sont plus que des commerciaux/vendeurs des plans de cette élite cachée dans l’ombre, que j’appelle « Les Barons Voleurs Modernes ».

Pour vous motiver un peu, je vous donne quelques exemples ici. Les médias alternatifs comprendront encore mieux de quoi parlent ces sujets :

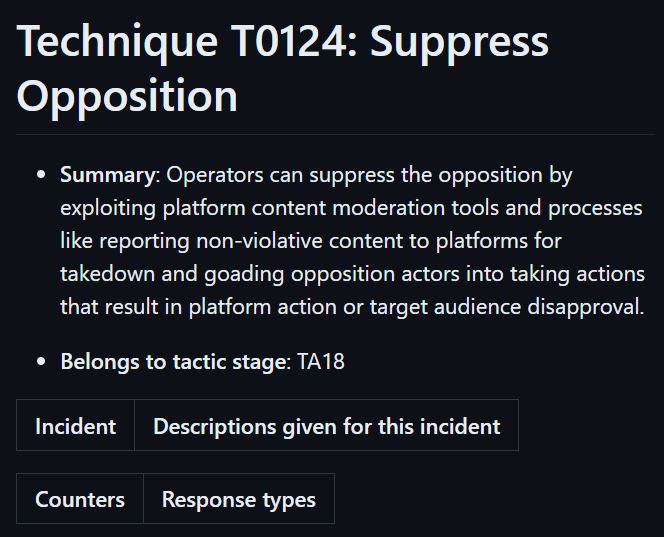

Technique T0124 : Supprimer l’opposition

Résumé : Les opérateurs peuvent étouffer l’opposition en exploitant les outils et les processus de modération du contenu des plateformes, par exemple en signalant les contenus non violents aux plateformes pour qu’elles les retirent et en incitant les acteurs de l’opposition à prendre des mesures qui entraînent une action de la plateforme ou la désapprobation du public cible.

Technique T0090 : Créer des comptes inauthentiques

Résumé : les comptes inauthentiques comprennent les comptes de robots, les comptes de cyborgs, les comptes de marionnettes et les comptes anonymes.

Technique T0091.001 : Recruter des contractants

Résumé : Les opérateurs recrutent des contractants rémunérés pour soutenir la campagne.

Technique T0091.002 : Recrutement de partisans

Résumé : Les opérateurs recrutent des partisans (individus idéologiquement alignés) pour soutenir la campagne.

Technique T0091.003 : Recruter des comptes de trolls

Résumé : Une opération d’influence peut engager des trolls, c’est-à-dire des opérateurs humains de faux comptes qui visent à provoquer d’autres personnes en publiant et en amplifiant des contenus sur des sujets controversés. Les trolls peuvent servir à discréditer l’opposition à une opération d’influence ou à attirer l’attention sur la cause de l’opération par le biais d’un débat. Les trolls classiques sont des personnes ordinaires qui trollent pour des raisons personnelles, comme la recherche d’attention ou l’ennui. Les trolls classiques peuvent faire avancer les récits des opérations par coïncidence, mais ne sont pas directement affiliés à une opération plus importante. À l’inverse, les trolls hybrides agissent au nom d’une autre institution, telle qu’un État ou une organisation financière, et publient du contenu dans un but idéologique spécifique. Les trolls hybrides peuvent être très avancés et institutionnalisés ou moins organisés et travailler pour une seule personne.

Technique T0091 : Recrutement d’acteurs malveillants

Résumé : Les opérateurs recrutent des acteurs malveillants. Le recrutement payant ou l’exercice d’un contrôle sur des individus comprend les trolls, les partisans et les entrepreneurs.

Technique T0092.001 : Création d’organisations

Résumé : Les opérations d’influence peuvent créer des organisations dotées d’une hiérarchie, d’un personnel et d’un contenu légitimes ou falsifiés afin de structurer les moyens de l’opération, de lui donner un sentiment de légitimité ou d’apporter un soutien institutionnel aux activités de l’opération.

Technique T0092.002 : Utiliser les « Follow Trains » (trains de suivi)

Résumé : Un « follow train » est un groupe de personnes qui se suivent mutuellement sur une plateforme de médias sociaux, souvent pour permettre à une personne ou à une campagne d’augmenter le nombre de ses abonnés sur les médias sociaux. Les « follow trains » peuvent constituer une violation des conditions d’utilisation des plateformes. Ils sont également connus sous le nom de groupes « follow-for-follow » (suivre pour suivre).

Technique T0092.003 : Créer une communauté ou un sous-groupe

Résumé : Lorsqu’il n’existe pas de communauté ou de sous-groupe répondant aux objectifs d’une campagne, une opération d’influence peut chercher à créer une communauté ou un sous-groupe.

Technique T0092 : Création d’un réseau

Résumé : Les opérateurs construisent leur propre réseau, en créant des liens entre les comptes – qu’ils soient authentiques ou inauthentiques – afin d’amplifier et de promouvoir les récits et les artefacts, et d’encourager la croissance de leur réseau, ainsi que le partage et l’engagement continus à l’égard du contenu opérationnel.

Technique T0093.001 : Financement des mandataires

Résumé : Une opération d’influence peut financer des mandataires ou des entités externes qui travaillent pour l’opération. Une opération peut recruter/former des utilisateurs ayant des sympathies pour les récits et/ou les objectifs de l’opération en tant que mandataires. Le financement de mandataires répond à plusieurs objectifs, notamment – Diversifier les lieux d’opération pour compliquer l’attribution – Réduire la charge de travail des ressources directes de l’opération

Technique T0093.002 : Acquisition de réseaux de robots

Résumé : un réseau de robots est un groupe de robots qui peuvent fonctionner en coordination les uns avec les autres.

Technique T0093 : Acquisition/recrutement d’un réseau

Résumé : Les opérateurs acquièrent un réseau existant en payant, en recrutant ou en exerçant un contrôle sur les dirigeants du réseau existant.

Pour donner un exemple concret sur le dernier exemple, pensez à Twitter Files, qui révèlent comment le FBI a mis la pression à Twitter, et l’a infiltré, en apportant même le budget nécessaire pour mettre en place des « operateurs » payés, pour « contrôler » le narratif… Ce sont ceux-là qu’Elon Musk a viré après son achat de Twitter, et ce dernier fonctionne toujours, même mieux qu’avant.

Je peux continuer longtemps comme ça, avec des choses qui rendent plus clair le fait que ce cadre n’a pas été utilisé pour combattre la désinformation, mais pour la rendre plus efficace, à une échelle jamais atteinte jusqu’à présent. Vous avez ici, toutes les techniques utilisées par les « pains aux merguez ». Ces derniers semblent ignorer ces révélations, et jouent à l’oreille sourde, mais ils savent très bien de quoi je parle :

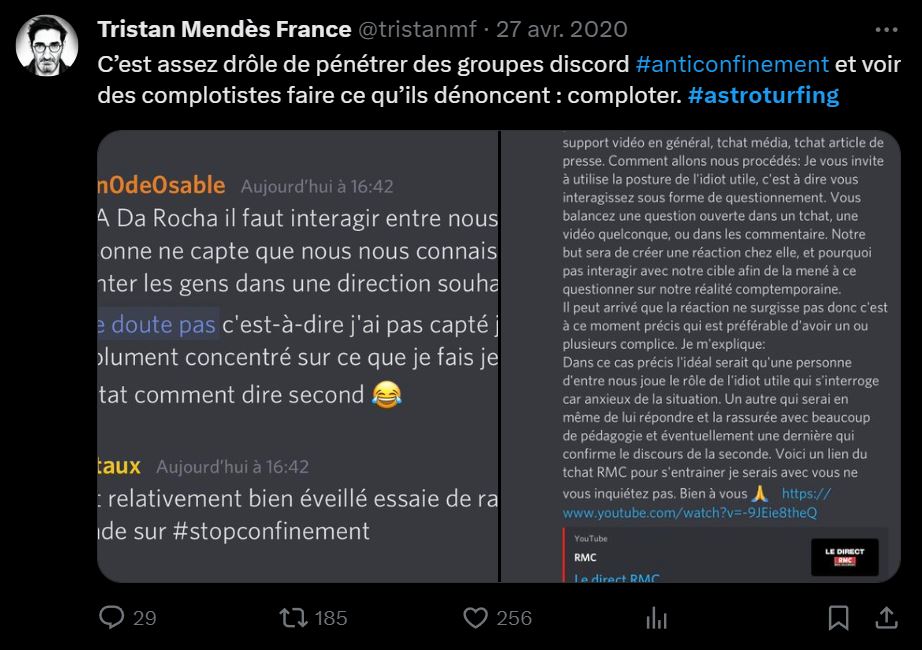

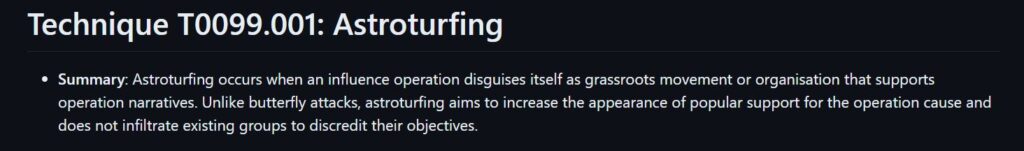

Technique T0099.001 : Astroturfing

Résumé : On parle d’astroturfing lorsqu’une opération d’influence se déguise en mouvement ou organisation de base qui soutient les récits de l’opération. Contrairement aux attaques papillon, l’astroturfing vise à accroître l’apparence de soutien populaire à la cause de l’opération et n’infiltre pas les groupes existants pour discréditer leurs objectifs.

Ils peuvent essayer de se cacher derrière l’idée « oui, mais c’est normal, car nous combattons la désinformation », mais réfléchissons objectivement, combien de fois se sont-ils plantés ?

- Origine du virus (labo Wuhan)

- Nature du virus (créé par l’humain)

- Dangerosité du virus (seulement pour les plus vieux et très fragiles)

- Efficacité des confinements

- Efficacité des masques

- Traitement du virus

- Utilité des vaxxins

- Dangerosité des vaxxins

- …

J’ai fait au mieux pour faire le plus court possible, mais le sujet est vaste et compliqué, donc difficile à faire plus condensé que ça. Alors maintenant, c’est à vous de faire votre part, d’explorer, analyser, comprendre, et surtout, partager. De mon côté, je continuerais sur l’exploration en profondeur de ce sujet, qui est en train de provoquer un véritable réveil sur la compréhension profonde de la désinformation, son origine, son histoire, et ses conséquences…